Listes

Une cartographie des outils et pratiques de protection de la vie privée

LINC publie sa cartographie d’exploration des outils et pratiques de protection de la vie privée, classées selon les usages et actions que chacun pouvons effectuer en ligne. Un outil pour donner à…

21 avril 2017

Une cartographie des outils et pratiques de protection de la vie privée

LINC publie sa cartographie d’exploration des outils et pratiques de protection de la vie privée, classées selon les usages et actions que chacun pouvons effectuer en ligne. Un outil pour donner à…

21 avril 2017

SNDS : Système National des Données de Santé

Créé par la loi de modernisation de notre système de santé, le « Système national des données de santé » (SNDS) regroupe les principales bases de données de santé publiques existantes. Le SNDS vise…

30 mars 2017

SNDS : Système National des Données de Santé

Créé par la loi de modernisation de notre système de santé, le « Système national des données de santé » (SNDS) regroupe les principales bases de données de santé publiques existantes. Le SNDS vise…

30 mars 2017

Comment se préparer au règlement européen sur la protection des données ?

La CNIL publie une méthodologie en 6 étapes pour se préparer et anticiper les changements liés à l’entrée en application du règlement européen le 25 mai 2018. Les organismes devront en effet être…

15 mars 2017

Comment se préparer au règlement européen sur la protection des données ?

La CNIL publie une méthodologie en 6 étapes pour se préparer et anticiper les changements liés à l’entrée en application du règlement européen le 25 mai 2018. Les organismes devront en effet être…

15 mars 2017

Smartphone : authentification avec vos données biométriques

La sécurisation de l’accès à votre smartphone nécessite la mise en place d’une authentification qui peut être un code, un schéma ou, dans certains cas, un dispositif biométrique. Dans ce dernier cas,…

08 mars 2017

Smartphone : authentification avec vos données biométriques

La sécurisation de l’accès à votre smartphone nécessite la mise en place d’une authentification qui peut être un code, un schéma ou, dans certains cas, un dispositif biométrique. Dans ce dernier cas,…

08 mars 2017

Comment chiffrer ses documents et ses répertoires ?

Dans le cadre le cadre de votre travail ou chez vous, vous conservez des documents qui peuvent contenir des informations confidentielles qui ne devraient pas être accessibles à tous. Le…

03 mars 2017

Comment chiffrer ses documents et ses répertoires ?

Dans le cadre le cadre de votre travail ou chez vous, vous conservez des documents qui peuvent contenir des informations confidentielles qui ne devraient pas être accessibles à tous. Le…

03 mars 2017

Prioriser les actions à mener

Sur la base du registre des traitements, identifiez les actions à mener pour vous conformer aux obligations actuelles et à venir. Priorisez ces actions au regard des risques que font peser…

02 mars 2017

Prioriser les actions à mener

Sur la base du registre des traitements, identifiez les actions à mener pour vous conformer aux obligations actuelles et à venir. Priorisez ces actions au regard des risques que font peser…

02 mars 2017

Gérer les risques

Si vous avez identifié des traitements de données personnelles susceptibles d'engendrer des risques élevés pour les droits et libertés des personnes concernées, vous devrez mener, pour chacun…

02 mars 2017

Gérer les risques

Si vous avez identifié des traitements de données personnelles susceptibles d'engendrer des risques élevés pour les droits et libertés des personnes concernées, vous devrez mener, pour chacun…

02 mars 2017

Jouets connectés : quels conseils pour les sécuriser ?

De plus en plus populaires, les jouets connectés soulèvent de nombreuses questions, notamment concernant l’importance des données collectées auprès des enfants et leur sécurisation. La CNIL vous aide…

28 février 2017

Jouets connectés : quels conseils pour les sécuriser ?

De plus en plus populaires, les jouets connectés soulèvent de nombreuses questions, notamment concernant l’importance des données collectées auprès des enfants et leur sécurisation. La CNIL vous aide…

28 février 2017

Journée de la protection des données : les mots de passe n’auront plus de secret pour vous !

A l’occasion de la journée européenne de la protection des données, la CNIL rappelle l’importance de créer des mots de passe solides pour vos comptes en ligne. Elle propose un kit de ressources et d…

27 janvier 2017

Journée de la protection des données : les mots de passe n’auront plus de secret pour vous !

A l’occasion de la journée européenne de la protection des données, la CNIL rappelle l’importance de créer des mots de passe solides pour vos comptes en ligne. Elle propose un kit de ressources et d…

27 janvier 2017

Comment sécuriser au maximum l’accès à votre smartphone ?

Notre smartphone contient de plus en plus d’informations sur nous. Pourtant, nous ne pensons pas toujours à sécuriser son accès.

Voici quelques conseils à retenir…

27 janvier 2017

Comment sécuriser au maximum l’accès à votre smartphone ?

Notre smartphone contient de plus en plus d’informations sur nous. Pourtant, nous ne pensons pas toujours à sécuriser son accès.

Voici quelques conseils à retenir…

27 janvier 2017

Mots de passe : des recommandations de sécurité minimales pour les entreprises et les particuliers

Alors que l’accès à de nombreux services est conditionné à l’utilisation de mots de passe, et dans un contexte de menace accrue sur la sécurité des données, la CNIL adopte une recommandation sur les…

26 janvier 2017

Mots de passe : des recommandations de sécurité minimales pour les entreprises et les particuliers

Alors que l’accès à de nombreux services est conditionné à l’utilisation de mots de passe, et dans un contexte de menace accrue sur la sécurité des données, la CNIL adopte une recommandation sur les…

26 janvier 2017

Les conseils de la CNIL pour un bon mot de passe

Pour accéder à nos comptes en ligne, nous utilisons souvent des mots de passe « faibles » ou le même mot de passe sur plusieurs comptes. Voici quelques astuces pour gérer ses mots de passe personnels…

26 janvier 2017

Les conseils de la CNIL pour un bon mot de passe

Pour accéder à nos comptes en ligne, nous utilisons souvent des mots de passe « faibles » ou le même mot de passe sur plusieurs comptes. Voici quelques astuces pour gérer ses mots de passe personnels…

26 janvier 2017

Pourquoi sécuriser au maximum le mot de passe de votre boite email ?

Votre boite mail est souvent la clé qui permet d’accéder ou de vous inscrire aux services en ligne.

Raison de plus pour la sécuriser au maximum !

26 janvier 2017

Pourquoi sécuriser au maximum le mot de passe de votre boite email ?

Votre boite mail est souvent la clé qui permet d’accéder ou de vous inscrire aux services en ligne.

Raison de plus pour la sécuriser au maximum !

26 janvier 2017

Rapport ANSSI / DINSIC sur le fichier TES : une forte convergence avec l’avis de la CNIL

Le ministre de l’intérieur a rendu public, le 17 janvier 2017, le rapport d’audit de sécurité du système « Titres Electroniques Sécurisés » (TES) élaboré conjointement par l’Agence…

23 janvier 2017

Rapport ANSSI / DINSIC sur le fichier TES : une forte convergence avec l’avis de la CNIL

Le ministre de l’intérieur a rendu public, le 17 janvier 2017, le rapport d’audit de sécurité du système « Titres Electroniques Sécurisés » (TES) élaboré conjointement par l’Agence…

23 janvier 2017

Pour un droit au déréférencement mondial

Tribune d’Isabelle Falque-Pierrotin publiée dans les pages Débats du Monde le 29 décembre 2016

12 janvier 2017

Pour un droit au déréférencement mondial

Tribune d’Isabelle Falque-Pierrotin publiée dans les pages Débats du Monde le 29 décembre 2016

12 janvier 2017

Où piloter son drone de loisir et quelles précautions en matière de vie privée ?

La Direction Générale de l'Aviation Civile propose une carte interactive aux apprentis pilote de drones pour savoir où voler en toute légalité. La CNIL vous rappelle quelques règles.

26 décembre 2016

Où piloter son drone de loisir et quelles précautions en matière de vie privée ?

La Direction Générale de l'Aviation Civile propose une carte interactive aux apprentis pilote de drones pour savoir où voler en toute légalité. La CNIL vous rappelle quelques règles.

26 décembre 2016

Happy new year!

Isabelle FALQUE-PIERROTIN, Chair of the CNIL and her team

would like to wish you a HAPPY NEW YEAR!

26 décembre 2016

Happy new year!

Isabelle FALQUE-PIERROTIN, Chair of the CNIL and her team

would like to wish you a HAPPY NEW YEAR!

26 décembre 2016

Devenir délégué à la protection des données

Chef d’orchestre de la conformité en matière de protection des données au sein de son organisme, le délégué à la protection des données est au cœur du règlement européen.

16 décembre 2016

Devenir délégué à la protection des données

Chef d’orchestre de la conformité en matière de protection des données au sein de son organisme, le délégué à la protection des données est au cœur du règlement européen.

16 décembre 2016

Les échanges sur internet

Sur internet, on transmet des informations sans le savoir. Il est devenu de plus en plus difficile de savoir à quel moment nous envoyons une information.

25 novembre 2016

Les échanges sur internet

Sur internet, on transmet des informations sans le savoir. Il est devenu de plus en plus difficile de savoir à quel moment nous envoyons une information.

25 novembre 2016

Ce que change la loi pour une République numérique pour la protection des données personnelles

Quels sont les apports de la loi république numérique en matière de protection des données personnelles ?

16 novembre 2016

Ce que change la loi pour une République numérique pour la protection des données personnelles

Quels sont les apports de la loi république numérique en matière de protection des données personnelles ?

16 novembre 2016

Les réflexes pour sécuriser vos achats en ligne

Cadeaux, billets de trains, les achats en ligne n’ont plus de secret pour vous ? Restez vigilants ! La CNIL vous donne des conseils pour réduire significativement le risque de vous faire pirater à…

10 novembre 2016

Les réflexes pour sécuriser vos achats en ligne

Cadeaux, billets de trains, les achats en ligne n’ont plus de secret pour vous ? Restez vigilants ! La CNIL vous donne des conseils pour réduire significativement le risque de vous faire pirater à…

10 novembre 2016

Article 29 Working Party press release

The Article 29 Working Party (WP29) addressed, on October 27, 2016 a letter to WhatsApp regarding the update of its Terms of Service and Privacy Policy announced last August and a letter to Yahoo…

28 octobre 2016

Article 29 Working Party press release

The Article 29 Working Party (WP29) addressed, on October 27, 2016 a letter to WhatsApp regarding the update of its Terms of Service and Privacy Policy announced last August and a letter to Yahoo…

28 octobre 2016

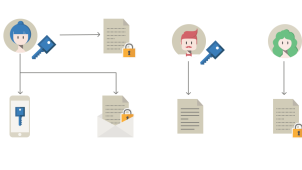

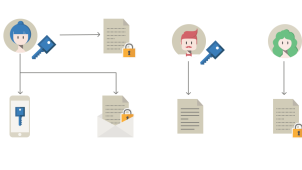

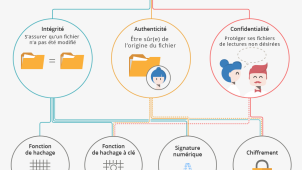

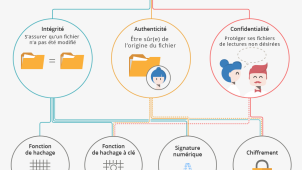

Comprendre les grands principes de la cryptologie et du chiffrement

Historiquement, la cryptologie correspond à la science du secret, c'est-à-dire au chiffrement. Aujourd'hui, elle s’est élargie au fait de prouver qui est l'auteur d'un message et s'il a été…

24 octobre 2016

Comprendre les grands principes de la cryptologie et du chiffrement

Historiquement, la cryptologie correspond à la science du secret, c'est-à-dire au chiffrement. Aujourd'hui, elle s’est élargie au fait de prouver qui est l'auteur d'un message et s'il a été…

24 octobre 2016

[Infographie] Les usages de la cryptographie

24 octobre 2016

[Infographie] Les usages de la cryptographie

24 octobre 2016