Mots de passe : recommandations pour maîtriser sa sécurité

14 octobre 2022

Dans un contexte de multiplication des compromissions de bases de mots de passe, la CNIL publie une recommandation pour permettre aux organismes de garantir un niveau de sécurité minimal pour cette méthode d’authentification.

Une actualisation nécessaire

Des menaces accrues sur la sécurité des données

Basée sur la connaissance d’un secret, l’authentification par mots de passe est le moyen le plus simple et le moins coûteux à déployer pour contrôler un accès, et éventuellement prouver son identité. Toutefois, cette méthode d’authentification présente un niveau de sécurité faible bien que généralement acceptable. Les solutions d’authentification forte ou à plusieurs facteurs fournissent une meilleure protection, et sont nécessaires dans certains cas.

En pratique, l’accès à de nombreux services numériques continue de reposer sur l’utilisation de mots de passe. D’après une étude de Verizon de 2021, 81 % des notifications de violations de données mondiales seraient liées à une problématique de mots de passe. En France, environ 60 % des notifications reçues par la CNIL depuis le début de l’année 2021 sont liées à du piratage et un grand nombre aurait pu être évité par le respect de bonnes pratiques en matière de mots de passe.

C’est pourquoi, dans un contexte de menace accrue sur la sécurité des données, la CNIL a mis à jour sa recommandation de 2017 sur les mots de passe afin de permettre aux professionnels et aux particuliers de disposer d’outils pratiques et à l’état de l’art.

En effet, au cours des quatre dernières années, les précédentes recommandations de la CNIL ont été a de multiples reprises confrontées à des situations d’usage concrètes et éprouvées par un grand nombre de professionnels. La CNIL a donc disposé d’un recul suffisant lui permettant de renouveler ses recommandations, en redéfinissant les mesures de base constituant le socle minimal applicable à l’ensemble des organismes afin de prendre en compte l’évolution des connaissances et des pratiques.

Cette recommandation n’est pas une norme mais correspond à l’état de l’art sur lequel tout peut s’appuyer dans le cadre des obligations prévues aux articles 5-1-f) et 32 du règlement général sur la protection des données (RGPD) lorsqu’il utilise une authentification par mot de passe pour protéger un . Les acteurs peuvent également mettre en œuvre d’autres mesures de sécurité que celles décrites dans cette recommandation ; dans ce cas, ils devront être en capacité de démontrer qu’elles garantissent un niveau de sécurité au moins équivalent.

Les autres mesures de sécurité à mettre en place

La CNIL a notamment toujours considéré que d'autres moyens d’authentification, comme par exemple l'authentification à double facteur ou les certificats électroniques, offrent davantage de sécurité que le mot de passe. Pour aller plus loin et, notamment, si le niveau minimal décrit est insuffisant, cette recommandation sera utilement complétée par le guide de l’ANSSI « Recommandations relatives à l’authentification multifacteur et aux mots de passe », pour lequel la CNIL a élaboré un tableau de correspondance entre les recommandations.

De plus, si des opérations relatives à la gestion des mots de passe sont confiées, pour tout ou partie, à un sous-traitant, il est nécessaire de s’assurer du respect des conditions posées à l’article 28 du RGPD. Dans ces cas de figure, les rôles et responsabilités doivent être précisément définis et formalisés, le niveau de sécurité requis et les objectifs de sécurité assignés au clairement définis, compte tenu de la nature du traitement et des risques qu’il est susceptible d’engendrer. En particulier, la répartition de mise en œuvre des différents éléments de la recommandation devrait être formalisée.

Enfin, si les simples éditeurs de logiciels ne sont pas soumis au cadre juridique relatif à la protection des données, les utilisateurs doivent se mettre en conformité. En ce sens, la documentation des logiciels de gestion de mots de passe précise de façon détaillée les modalités de génération, stockage et transmission des mots de passe.

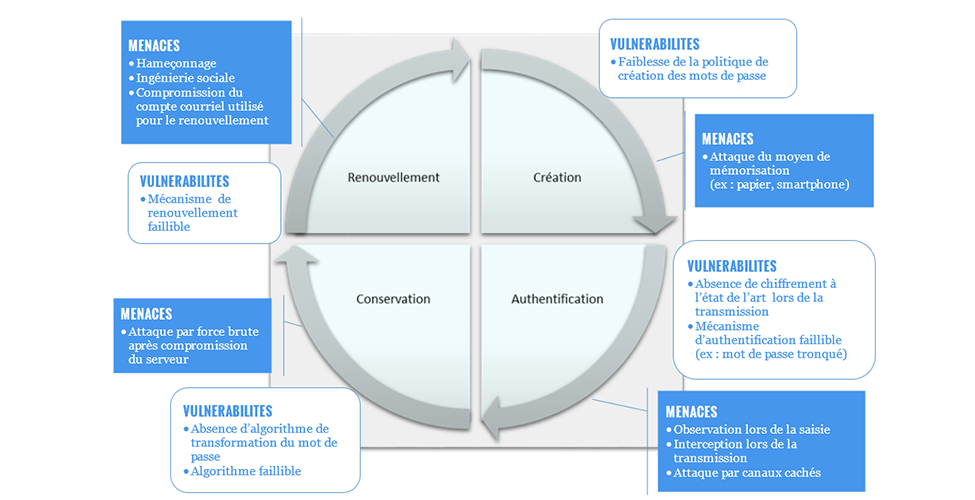

Quels sont les risques liés à une mauvaise gestion des mots de passe ?

Pour rappel, une mauvaise gestion des mots de passe fait courir des risques aux utilisateurs sur leurs données personnelles.

Quatre facteurs de risque sont à prendre en compte :

- la simplicité du mot de passe ;

- l’écoute sur le réseau afin de collecter les mots de passe transmis ;

- la conservation en clair du mot de passe ;

- la faiblesse des modalités de renouvellement du mot de passe en cas d’oubli (cas des questions « secrètes »).

Votre politique de mots de passe est-elle assez forte ?

La CNIL propose un outil qui permet d’évaluer si votre politique de mots de passe est suffisamment robuste au regard des recommandations de la CNIL, en fonction du cas d’usage.

L’arrêt du renouvellement périodique des mots de passe

De plus en plus d’études démontrent que forcer l’utilisateur à changer son mot de passe à une fréquence régulière n’est pas une mesure réellement efficace. Les stratégies utilisées par les utilisateurs pour s'adapter aux politiques d'expiration de mots de passe sont généralement prévisibles et abaissent le niveau de sécurité effectif. En effet, la majorité des participants utilise une version légèrement modifiée de leur mot de passe précédent, par exemple en ajoutant un chiffre à la fin. Les bénéfices en termes de sécurité sont ainsi mineurs et largement contrebalancés par l'expérience utilisateur négative.

Ainsi, de plus en plus d’agences de cybersécurité nationales changent leurs recommandations en la matière en arrêtant de recommander une modification périodique des mots de passe pour les utilisateurs standards, voire en recommandant de s’abstenir de demander un tel changement. En particulier, l’ANSSI a adopté cette nouvelle position en 2021 dans son guide « Recommandations relatives à l’authentification multifacteur et aux mots de passe » que la CNIL a cosigné.

La recommandation suit donc ce changement en recommandant de ne plus demander une telle modification périodique qu’aux comptes d’administration. Notons que les risques liés à un l’accès à un compte à privilège nécessiteront souvent une authentification plus robuste qu’une simple authentification par mots de passe.

La conservation des mots de passe

Les mots de passe ne doivent jamais être stockés en clair. Lorsque l’authentification a lieu sur un serveur distant, et dans les autres cas si cela est techniquement faisable, le mot de passe doit être transformé au moyen d’une fonction cryptographique non réversible et sûre, intégrant l’utilisation d’un sel ou d’une clé. Il existe aujourd’hui des fonctions spécialisées qui permettent de répondre à ce besoin, comme scrypt ou Argon2, cités par l’ANSSI.

Que faire en cas de risque de compromission du mot de passe ?

Si un de données détecte une en rapport avec le mot de passe d’une personne :

- le responsable de traitement doit notifier la CNIL dans un délai n’excédant pas 72 heures ;

- il doit imposer à l’utilisateur concerné le changement de son mot de passe lors de sa prochaine connexion ;

- il doit lui recommander de veiller à changer ses mots de passe d’autres services, dans l’hypothèse où il aurait utilisé le même mot de passe pour ceux-ci.

Que risquent les organismes qui n’assurent pas un niveau de sécurité des données adéquat ?

Des manquements déjà fréquemment constatés et une réponse répressive adaptée

La CNIL peut contrôler, sur la base d’une plainte reçue ou de sa propre initiative, tout responsable de traitement, que ce soit à distance, en ligne, sur pièces ou dans les locaux de l’organisme concerné. En cas de manquements graves aux principes de sécurité, elle peut ensuite mobiliser l’ensemble de sa chaîne répressive et prononcer des sanctions allant jusqu’à 4 % du chiffre d’affaires mondial ou 20 000 000 €.

Elle rappelle que les manquements relatifs aux politiques de mots de passe faisaient partie des manquements les plus souvent constatés lors de ses contrôles en 2021 ; ces manquements pouvaient mener à des violations de données aux conséquences parfois importantes pour les personnes.

Un délai d’adaptation dans un cas précis

A la suite de la consultation publique menée sur le projet de recommandation, la CNIL a décidé de supprimer un des cas qui était recommandé en 2017 (mot de passe renforcé par une information complémentaire), qui n’est donc plus recommandé par la CNIL, afin de suivre l’avis de la majorité des répondants à la consultation. En effet, de nombreux professionnels ont considéré que ce cas d’usage ne permettait pas un niveau de sécurité équivalent aux autres cas recommandés.

La CNIL appelle donc les responsables de traitement qui ont recours à cette modalité d’authentification à faire évoluer leur politique de mots de passe, et tiendra compte du délai nécessaire pour mettre en œuvre ces changements.