Cybersécurité

Questions-réponses sur la nouvelle recommandation relative aux mots de passe et autres secrets partagés

Qui est concerné ? Quelles sont les mesures de sécurité recommandées et quels sont les points de vigilance ? La CNIL répond aux questions les plus courantes sur sa recommandation et les…

14 octobre 2022

Questions-réponses sur la nouvelle recommandation relative aux mots de passe et autres secrets partagés

Qui est concerné ? Quelles sont les mesures de sécurité recommandées et quels sont les points de vigilance ? La CNIL répond aux questions les plus courantes sur sa recommandation et les…

14 octobre 2022

Diffusion de données piratées à la suite d’une cyberattaque : quels sont les risques et les précautions à prendre ?

La CNIL constate une nette progression des notifications de violation de données dont près de la moitié résultent d’une attaque par rançongiciel. Dans certains cas, les données personnelles des…

26 septembre 2022

Diffusion de données piratées à la suite d’une cyberattaque : quels sont les risques et les précautions à prendre ?

La CNIL constate une nette progression des notifications de violation de données dont près de la moitié résultent d’une attaque par rançongiciel. Dans certains cas, les données personnelles des…

26 septembre 2022

Perte ou vol de matériel informatique nomade : les bons réflexes à avoir !

Régulièrement, la CNIL communique sur des violations de données typiques inspirées d’incidents réels qui lui sont notifiés. La présente publication a pour objectif d’expliquer comment se protéger…

14 septembre 2022

Perte ou vol de matériel informatique nomade : les bons réflexes à avoir !

Régulièrement, la CNIL communique sur des violations de données typiques inspirées d’incidents réels qui lui sont notifiés. La présente publication a pour objectif d’expliquer comment se protéger…

14 septembre 2022

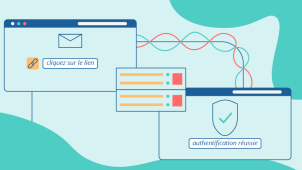

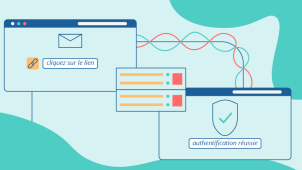

Les jetons individuels de connexion ou token access

Mécanisme fréquemment intégré aux procédures d'authentification, le jeton individuel d’accès (token access) permet une connexion sécurisée à un espace personnel, un compte ou encore des documents…

08 septembre 2022

Les jetons individuels de connexion ou token access

Mécanisme fréquemment intégré aux procédures d'authentification, le jeton individuel d’accès (token access) permet une connexion sécurisée à un espace personnel, un compte ou encore des documents…

08 septembre 2022

Cybermalveillance.gouv.fr et la CNIL publient un guide sur les obligations et les responsabilités des collectivités locales

Face à une augmentation des actes de cybermalveillance et dans un contexte de profonde transformation numérique des collectivités, Cybermalveillance.gouv.fr, en collaboration avec la CNIL, propose un…

04 juillet 2022

Cybermalveillance.gouv.fr et la CNIL publient un guide sur les obligations et les responsabilités des collectivités locales

Face à une augmentation des actes de cybermalveillance et dans un contexte de profonde transformation numérique des collectivités, Cybermalveillance.gouv.fr, en collaboration avec la CNIL, propose un…

04 juillet 2022

La CNIL sera présente au Forum international de la cybersécurité (FIC) du 7 au 9 juin 2022

La CNIL sera présente au FIC 2022 à Lille Grand Palais pour la plénière du 7 juin « Construire l'avenir numérique de l'Europe » et jusqu’au 9 juin au stand A15 pour répondre aux questions…

20 mai 2022

La CNIL sera présente au Forum international de la cybersécurité (FIC) du 7 au 9 juin 2022

La CNIL sera présente au FIC 2022 à Lille Grand Palais pour la plénière du 7 juin « Construire l'avenir numérique de l'Europe » et jusqu’au 9 juin au stand A15 pour répondre aux questions…

20 mai 2022