Violation du trimestre : les attaques sur les messageries

La « violation du trimestre » est un rendez-vous d’information périodique détaillant un incident de sécurité. Dans cette fiche, la CNIL évoque certaines attaques sur les messageries et donne des recommandations pour s’en prémunir.

De nombreuses attaques récentes ont permis à des attaquants de s’introduire dans un système de messagerie.

Même si les origines de ces attaques peuvent être très variées, tous les organismes sont concernés, quelle que soit leur taille ou leur secteur d’activité. Il est donc nécessaire d’appliquer les mesures de sécurité de base (utilisation de mots de passes robustes, mises à jour de sécurité, etc.) et aussi de sensibiliser ses salariés car ces attaques ont souvent pour origine un mail d’hameçonnage général (phishing) ou d’hameçonnage ciblé (spear phishing en anglais).

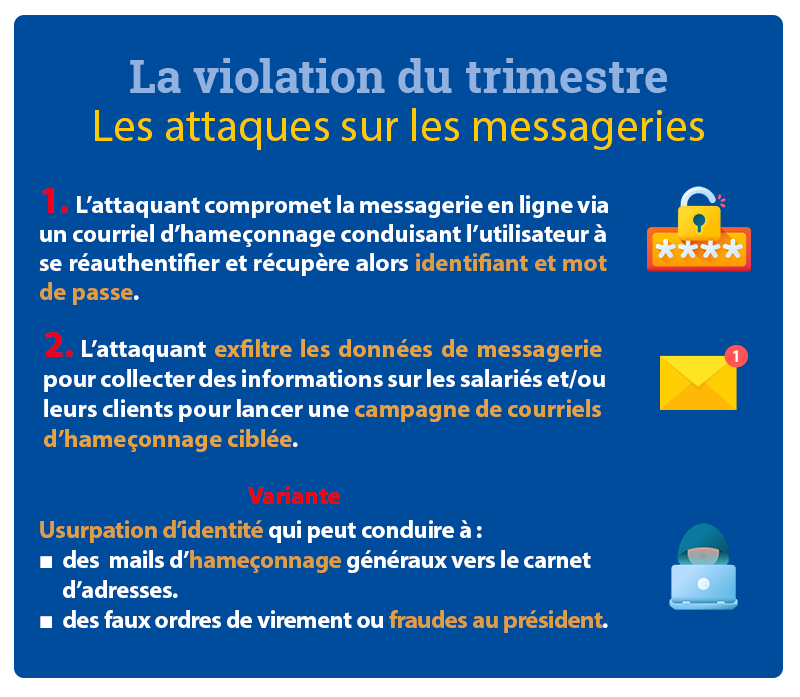

Quel est le mode opératoire ?

-

La compromission initiale d’une messagerie en ligne

La compromission initiale d’une messagerie en ligne provient majoritairement de l’utilisation d’un mot de passe faible ou déjà utilisé sur un autre service en ligne et qui a déjà été compromis.

Cette compromission peut arriver lorsqu’un courriel d’hameçonnage invite à cliquer sur un lien et à se réauthentifier à la messagerie : il peut alors s’agir d’un « faux site » déguisé en vraie messagerie, créé par un attaquant cherchant simplement à récupérer l’identifiant et le mot de passe.

-

Les possibles exploitations

Les exploitations de ce type d’attaque sont nombreuses, notamment :

L’exfiltration des données de messagerie

Cela peut par exemple permettre à l’attaquant d’exercer un chantage ou d’en apprendre plus sur les liens qui existent entre les salariés et/ou leur clients pour les attaquer dans un second temps au travers d’une campagne de courriels d’hameçonnage ciblés.

L’usurpation d’identité

qui peut aboutir à :

- l’exploitation du carnet d’adresse permettant d’envoyer des mails d’hameçonnage généraux, qui auront plus de chance d’aboutir s’ils proviennent d’une source connue des destinataires ;

- une fraude au président ou un faux ordre de virement. Cette usurpation d’identité pouvant permettre d’émettre, en lieu et place d’un responsable interne, le mail de validation nécessaire à l’exécution d’un faux ordre de virement, par exemple.

Il est également possible pour l’attaquant d’exploiter la fonctionnalité du client de messagerie permettant de créer des règles automatiques pour créer des règles frauduleuses afin, par exemple, de :

- transférer les courriels vers une boîte aux lettres de son choix et ainsi récupérer des données sensibles à l’insu de la personne visée ;

- supprimer certains messages (comme les e-mails d’avertissements de la part de l’équipe du support informatique de l’organisme visé par l’attaque) ;

- dissimuler les traces de l’attaque (par exemple, en mettant certains messages reçus dans la boîte de réception automatiquement en « non lus » ou en créant un dossier spécifique vers lequel tous les messages d’intérêt pour l’attaquant seront déplacés ou même en les supprimant).

Dans la plupart des cas, l’attaquant configure des règles pour détecter si le champ « objet » du courriel contient des mots-clés spécifiques, tels que « Paiement », « Facture » ou « Banque ». L’attaquant n’a alors plus qu’à observer les courriels pour prendre connaissance de virements de grande importance pour, par exemple, poursuivre l’attaque par une fraude au président.

Comment prévenir ces attaques ?

Il est nécessaire de sensibiliser régulièrement les utilisateurs aux risques et aux bonnes pratiques concernant les services de messagerie :

- ne pas ouvrir les pièces jointes, ni cliquer sur les liens présents dans les courriels dont la provenance n’est pas fiable (surtout lorsque les pièces jointes ont une extension suspecte telle que .scr, .cab, etc.) ;

- ne pas installer d’application ou de programme dont l’origine est inconnue ;

- éviter les sites non sûrs ou illicites ;

- vérifier les noms de domaine des mails reçus (le nom ou l’extension sont-ils corrects et correspondent-ils au site officiel de l’entreprise ?) ;

- contacter par téléphone ou en personne les contacts connus de l’entreprise effectuant la demande et non celles mentionnées dans le courriel transmis, en vue d’obtenir la confirmation de cette demande de paiement ou de modification de coordonnées bancaires, notamment quand le message comporte la mention « urgent » (fraude au président ou FOVI) ;

- tenir à jour une liste de contacts (fournisseurs et clients) ;

- afin de limiter le cas spécifique de l’attaque au président, mettre en place des mesures organisationnelles ;

- vérifier régulièrement les règles dans les clients de messagerie.

La sensibilisation des équipes sécurité ainsi que celle des équipes d’administration des environnements bureautiques est également primordiale.

Afin de limiter les risques d’attaques sur les serveurs de messagerie internes ou sur des accès à des messageries en ligne, il est conseillé de :

- se tenir informé et suivre les informations diffusées par le CERT-FR, notamment les alertes et les avis de sécurité ;

- mettre à jour les antivirus et serveurs de messageries :

- dès que les mises à jour sont disponibles ;

- si le CERT-FR rappelle le motif urgent de la mise en place des correctifs de sécurité (par ex. vulnérabilités découvertes sur les serveurs Microsoft Exchange en 2021) ;

- via les sites officiels des éditeurs de logiciels.

- à défaut d’une application immédiate des correctifs de l’éditeur de messagerie faisant suite à une vulnérabilité, déployer les solutions de contournement provisoires proposées par l’éditeur, notamment :

- bloquer les connexions non vérifiées qui peuvent accéder aux serveurs de messagerie, ou mettre en place un VPN afin qu'il ne soit plus directement exposé sur Internet ;

- restreindre les accès externes ;

- mettre en place des solutions permettant de vérifier la présence des indicateurs de compromission (IoCs) liés au mode opératoire des attaques et qui peuvent être téléchargés sur le site du CERT-FR.

- mettre en place une adresse de messagerie réservée à un usage exclusivement interne et permettant aux employés de signaler des mails qu’ils identifient comme malveillants.

- demander aux utilisateurs d’utiliser des mots de passe différents avec un niveau de complexité suffisant ;

- mettre en place des procédures pour la gestion des droits et leur revue régulière :

- suppression d’accès en cas de départ d’un employé, désactivation de la messagerie et des règles de renvoi des courriels associées ;

- privilégier l’usage d’un compte utilisateur sur les postes de travail plutôt que l’usage d’un compte à privilège de type administrateur afin de limiter les risques de propagation en cas d’attaque ;

- vérifier les connexions extérieures : s’assurer de la protection des points d’accès WiFi.

Que faire en cas d’attaque ?

Comme le délai de réaction est primordial pour limiter les conséquences de ces attaques, la mise en place d’une organisation adéquate est nécessaire.

Comprendre l’origine de l’attaque pour limiter ses effets

Quand une attaque survient, il est essentiel de bien communiquer auprès des différentes équipes, internes ou externes, pour gérer les conséquences de l’attaque.

Informer les personnes concernées

Afin d’éviter que l’attaque se propage et que les destinataires des messages ne rencontrent les mêmes difficultés, il est nécessaire de les informer dans les meilleurs délais. Il pourra notamment être précisé aux personnes de :

- ne pas considérer les mails reçus précédemment comme valides ;

- prendre toutes les mesures nécessaires si une réponse a été faite (changement de mot de passe, opposition, etc.).

Documenter la violation et la notifier à la CNIL

Si l’attaque est susceptible d’engendrer un risque pour les droits et libertés des personnes concernées, le responsable de traitement doit :

- enregistrer la violation dans son registre des violations ;

- notifier la violation à la CNIL dans un délai de 72 h (article 33 du RGPD).

Si le risque est élevé, il doit également informer les personnes concernées par la violation en leur précisant les conséquences potentielles (phishing, réutilisation de leur carnet d’adresse et des contacts, etc.).

Pour approfondir

- Les violations de données personnelles

- Tous les contenus de la CNIL sur la cybersécurité

- Télétravail : les règles et les bonnes pratiques à suivre

- Les violations de données les plus souvent constatées

- Particuliers : les conseils pour configurer sa messagerie électronique

- Comment réagir face à une usurpation d'identité ?